ما هي الهندسة الاجتماعية

الهندسة الاجتماعية هي تقنية تلاعب تستغلّ الخطأ البشري للحصول على معلومات خاصة، أو الوصول، أو الأشياء الثمينة. في الجرائم الالكترونية؛ تميل حيل “القرصنة البشرية” إلى إغراء المستخدمين المطمئنين بكشف البيانات، ونشر إصابات بالبرامج الضارة، أو إتاحة الوصول إلى الأنظمة المحظورة. يمكن أن تحدث مثل هذه الهجمات عبر شبكات الإنترنت، أو شخصيًّا، أو عبر تفاعلات أخرى.

تتمحور عمليات الاحتيال القائمة على الهندسة الاجتماعية حول كيفيَّة تفكير الناس وتصرُّفهم. وعلى هذا النحو، تُعدُّ هجمات الهندسة الاجتماعية مفيدة بشكل خاص في التلاعب بسلوك المستخدم؛ فبمجرَّد أن يفهم المهاجِم ما الذي يحفِّز تصرُّفات المستخدم، يمكنه خداع المستخدم والتَّلاعب به بشكل فعَّال.

قد لا يدرك المستخدمون أيضًا القيمة الكاملة للبيانات الشخصية -مثل أرقام هواتفهم- ونتيجة لذلك؛ لا يعرف العديد من المستخدمين كيفيَّة حماية أنفسهم ومعلوماتهم بشكل أفضل.

يسعى مهاجمو الهندسة الاجتماعية بشكلٍ عام لتحقيق واحد من هدفين، هما:

- التَّخريب: تعطيل أو إتلاف البيانات لإحداث ضرر أو إزعاج.

- السَّرقة: الحصول على الأشياء الثمينة، مثل: المعلومات، أو إمكانيَّة الوصول للبيانات، أو المال.[1]

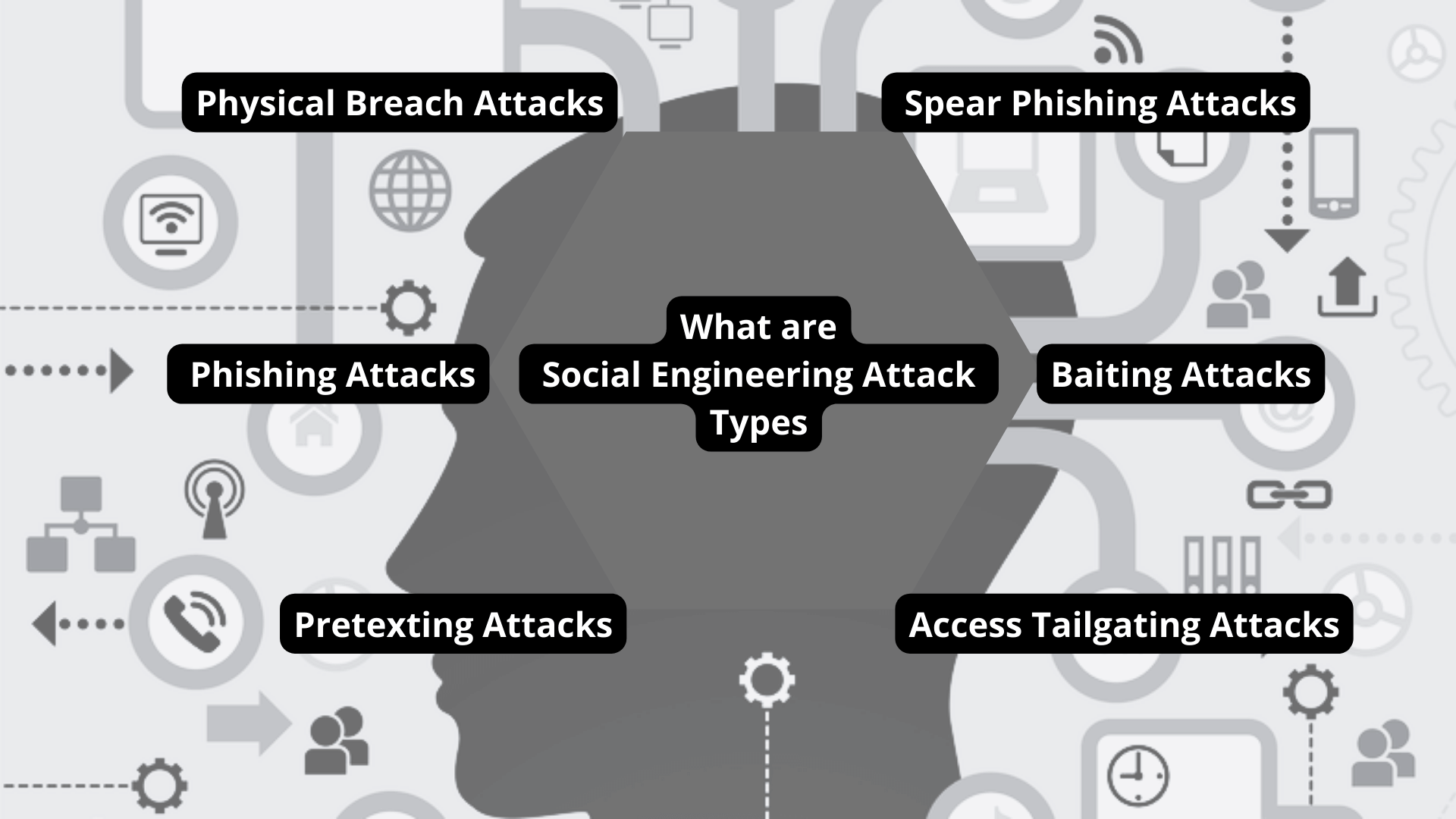

أنماط هجمات الهندسة الاجتماعية

لمنع هجوم الهندسة الاجتماعية، عليك أن تفهم كيف تبدو وكيف يمكن استهدافك. هذه هي الأنواع العشرة الأكثر شيوعًا لهجمات الهندسة الاجتماعية التي يجب أن تكون على دراية بها:

-

التَّصيُّد الاحتيالي

يُعدّ التصيد الاحتيالي النوع الأكثر شيوعًا لهجمات الهندسة الاجتماعية، وعادةً ما يستخدم عناوين البريد الالكتروني المخادعة والروابط الزائفة لخداع الأشخاص لتقديم بيانات اعتماد تسجيل الدخول، أو أرقام بطاقات الائتمان، أو معلومات شخصيَّة أخرى. تشمل أشكال هجمات التصيد الاحتيالي ما يلي:

- الصيَّاد الاحتيالي: استخدام حسابات خدمة العملاء المخادعة على وسائل التواصل الاجتماعي.

- التصيُّد بالرمح: هجمات التصيد التي تستهدف منظَّمات أو أفراد معيَّنين.

-

صيد الحيتان

يُعدّ نوعًا شائعًا آخر من عمليَّات التصيد الاحتيالي التي تستهدف على وجه التحديد مديري الأعمال رفيعي المستوى ورؤساء الوكالات الحكومية. عادةً ما تنتحل هجمات صيد الحيتان عناوين البريد الالكتروني لأشخاص آخرين رفيعي المستوى في الشركة أو الوكالة، وتحتوي على رسائل عاجلة حول حالة طوارئ مزيَّفة أو فرصة حسَّاسة للوقت. يمكن أن تكشف هجمات صيد الحيتان الناجحة الكثير من المعلومات السّرِّية والحسَّاسة بسبب الوصول عالي المستوى إلى الشبكة الذي يتمتَّع به هؤلاء الموظَّفون والمديرون التَّنفيذيُّون.

-

سرقة التَّحويل

يقنع اللِّص سائق التّوصيل أو السَّاعي بالسَّفر إلى الموقع الخطأ، أو تسليم طرد إلى شخص آخر غير المستلِم المقصود. في مخطَّط سرقة التحويل عبر الإنترنت، يسرق اللّصّ البيانات الحسَّاسة عن طريق خداع الضَّحيَّة لإرسالها إلى الشخص الخطأ أو مشاركتها معه. غالبًا ما يحقِّق اللص ذلك عن طريق انتحال عنوان البريد الالكتروني لشخص ما في شركة الضحيَّة، كشركة تدقيق أو مؤسَّسة ماليَّة.

-

الاستدراج

الاستدراج هو نوع من هجمات الهندسة الاجتماعية الذي يجذب الضحايا لتقديم معلومات أو أوراق اعتماد حسَّاسة من خلال الوعد بالحصول على شيء ذي قيمة مجانًا. على سبيل المثال، يتلقَّى الضحية بريدًا الكترونيًّا يعد ببطاقة هدايا مجانية إذا نقروا على رابط لإجراء استطلاع. قد يعيد الارتباط توجيههم إلى صفحة تسجيل دخول مخادعة إلى Office 365 تلتقط عنوان بريدهم الالكتروني وكلمة المرور، وترسلهم إلى برنامج ضارّ.

-

المصيدة

يتظاهر الجاني بأنَّه مهتم عاطفيًّا أو جنسيًّا بالضحية، ويجذبهم إلى علاقة عبر الإنترنت، ثم يقنع المهاجِم الضحية بالكشف عن معلومات سرية أو دفع مبالغ كبيرة من المال.

-

التَّحريف

يُعتبَر نوعًا معقَّدًا إلى حدٍّ ما من هجوم الهندسة الاجتماعية، حيث يخلق المحتال ذريعة أو سيناريو ملفَّقًا -على سبيل المثال،يتظاهر بأنَّه أحد مسؤولي مكتب خادمات الأموال الداخلية- لخداع شخص ما لتقديم معلومات شخصيَّة أو مالية حسَّاسة، مثل رقم الضمان الاجتماعي الخاص به. في هذا النوع من الهجوم، يمكن لأي شخص أيضًا الوصول فعليًّا إلى بياناتك من خلال التظاهر بأنه بائع، أو سائق توصيل، أو مقاول لكسب ثقة موظَّفيك.

-

التَّصيُّد الاحتيالي باستخدام الرسائل القصيرة

أصبح التصيد الاحتيالي عبر الرسائل القصيرة مشكلة أكبر بكثير؛ حيث تتبنَّى الكثير من المنظَّمات الرسائل النصية كطريقة أساسية للاتصال. في إحدى طرق التصيد الاحتيالي عبر الرسائل النصية القصيرة، يرسل المحتالون رسائل نصية تنتحل طلبات المصادقة متعدِّدة العوامل، وتعيد توجيه الضحايا إلى صفحات الويب الضارَّة التي تجمع بيانات اعتمادهم، أو تثبِّت برامج ضارَّة على هواتفهم.

-

برمجيات التَّخويف

برمجيات التخويف هي شكل من أشكال الهندسة الاجتماعية؛ إذ يقوم فيها المحتال بإدخال تعليمات برمجية ضارة في صفحة ويب، تؤدِّي إلى ظهور نوافذ منبثقة بألوان وامضة وأصوات تنذر بالخطر. تنبِّهك هذه النوافذ المنبثقة بشكل خاطئ إلى وجود فيروسات تمَّ تثبيتها على نظامك. سيُطلَب منك شراء وتنزيل برامج الأمان الخاصة بهم، ويسرق المحتالون معلومات بطاقتك الائتمانية، أو يثبِّتون فيروسات حقيقيَّة على نظامك.

-

التتبُّع والانتحال

يُعرَف هذا النوع أيضًا باسم “اصبع الدعم”، وهو أحد أساليب الهندسة الاجتماعية حيث يتبع المهاجم جسديًّا شخصًا ما في منطقة آمنة أو محظورة. في بعض الأحيان، يتظاهر المخادع بأنه نسي بطاقة الدخول الخاصة به، أو يشارك شخصًا ما في محادثة متحرِّكة في طريقه إلى المنطقة، لذلك لا يتم ملاحظة افتقاره إلى بطاقة التعريف المُصرَّح بها.

-

حفرة الرَّيّ

في هجوم حفرة الري يصيب أحد المتطفِّلين موقعًا شرعيًّا من المعروف أن أهدافه تزوره، بعد ذلك عندما يقوم الضحايا المختارون بتسجيل الدخول إلى الموقع، يقوم المخترق إمَّا بالتقاط بيانات اعتمادهم واستخدامها لاختراق شبكة الهدف، أو يقوم بتثبيت فيروس حصان طروادة خلفي للوصول إلى الشَّبكة.[2]

كيفيَّة منع هجوم الهندسة الاجتماعية

تمثِّل الهندسة الاجتماعية تهديدًا خطيرًا لأمن المؤسَّسات؛ لذلك يجب إعطاء الأولويَّة لمنع هذه الهجمات والتخفيف من حدَّتها كجزء أساسي من استراتيجيَّة الأمن السِّيبراني الخاصة بك. يتطلَّب منع هجوم الهندسة الاجتماعية اتِّباع نهج شامل للأمن يجمع بين أدوات الأمن التّكنولوجي، والتَّدريب الشامل للموظَّفين والمديرين التنفيذيين.

- التَّدريب

يُعتبر التدريب هو خط الدِّفاع الأوَّل ضد هجوم الهندسة الاجتماعية. يجب أن يعرف كل فرد في المؤسَّسة كيفيَّة اكتشاف تكتيكات الهندسة الاجتماعية الأكثر شيوعًا، ويجب أن يفهموا المحفِّزات النَّفسية التي يستخدمها المحتالون للاستفادة من الناس. ويجب أن تُقام الدورة التدريبيَّة الشاملة في مجال الهندسة الاجتماعية، والتَّوعية الأمنيَّة بتعليم الموظفين ما يلي:

- تحديد ما إذا كان قد تمَّ انتحال بريد الكتروني عن طريق تمرير مؤشِّر الماوس فوق اسم المرسل للتَّأكُّد من أنه يطابق عنوان البريد الالكتروني، والتحقُّق من عنوان البريد الالكتروني بحثًا عن الأخطاء الإملائيَّة وغيرها من الهدايا الشائعة.

- الحذر من أي اتصال غير مرغوب فيه، خاصَّةً من شخص لا تعرفه.

- تجنُّب تنزيل مرفقات البريد الالكتروني المشبوهة.

- التمرير فوق الروابط الموجودة في رسائل البريد الالكتروني للتأكُّد من صحة عنوان محدِّد موقع الموارد الموحَّد (URL) الخاص بالموقع.

- التحقُّق من هويَّة أي شخص من خلال طريقة اتصال بديلة -على سبيل المثال شخصيًّا أو عن طريق الاتصال به مباشرة- قبل تقديم أيّ معلومات حسَّاسة.

- متابعة تدريب الوعي الأمني باختبارات دوريَّة؛ إذ تسمح العديد من البرامج التدريبية بإدارة اختبارات التصيُّد المحاكاة التي يتم فيها إرسال رسائل التصيد الاحتيالي المزيَّفة إلى الموظَّفين لقياس عدد الأشخاص الذين يقعون في حبائل أساليب الهندسة الاجتماعية، ويمكن بعد ذلك إعادة تدريب هؤلاء الموظفين حسب الحاجة.

- يُعدّ إنشاء ثقافة أمان إيجابية داخل المؤسَّسة أمرًا بالغ الأهمية لاحتواء هجوم الهندسة الاجتماعية الذي حدث بالفعل. يحتاج الموظَّفون إلى الشعور بالراحة عند الإبلاغ عن أنفسهم إذا اعتقدوا أنهم وقعوا ضحَّية لهجوم الهندسة الاجتماعية، وهو ما لن يفعلوه إذا كانوا قلقين بشأن مواجهة العقوبة أو الإذلال العلني. إذا تمَّ الإبلاغ عن هذه المشكلات بمجرَّد حدوثها، فيمكن تخفيف التهديد بسرعة قبل حدوث الكثير من الضرر.[3]