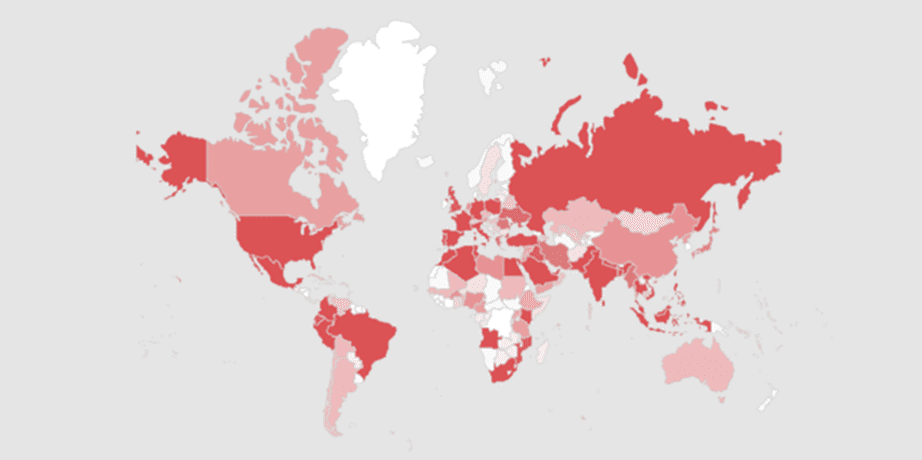

كشفت شركة كاسبر سكاي المُتخصّصة في حلول وخدمات الأمن الإلكترونيّ مؤخّرًا عن رصد عدد من البرمجيّات الخبيثة التي تستهدف إصابة عشرات الآلاف من أجهزة الكمبيوتر التي تستخدم نظام التشغيل ويندوز حول العالم من خلال مواقع الويب التي تزعم أنّها تقدّم خدمات توليد مفاتيح تفعيل نُسخ غير شرعيّة من البرامج والتطبيقات المُختلفة. حدّدت الشركة أحد هذه البرمجيّات الخبيثة، ويُسمّى نولمكسر (NullMixer)، والذي هاجم حتّى الآن ما يزيد عن 47500 مستخدم، بينما تمكّنت برمجيّات الشركة المُتخصّصة في مُكافحة الفيروسات من إحباط محاولة إصابة البرنامج لما يزيد عن 47778 جهاز حول العالم، وكانت أكثر الدول التي استهدفها البرنامج الخبيث في العالم هي البرازيل، والهند، وروسيا، وإيطاليا، وألمانيا، وفرنسا، ومصر، وتركيا، والولايات المتّحدة الأمريكيّة.[1]

ما هي البرمجيّات الخبيثة؟

يُعتبر مُصطلح البرمجيّات الخبيثة مُصطلحًا عامًّا يشمل مجموعة من البرامج التي تُكتب وتُنشر على نطاق واسع بهدف إلحاق الضرر بأجهزة الحواسب والهواتف الذكيّة التي تُصيبها مثل اختراقها للحصول إلى المعلومات وسرقة البيانات المُختلفة من خلالها، أو الوصول إلى الأجهزة لتثبيت برامج مُعيّنة أخرى أو إتلاف بعض الملفّات الموجودة على هذه الأجهزة وخاصّة ملفّات نظام التشغيل لخدمة أهداف المُهاجمين. لا يُلاحظ المُستخدم عادةً تسلّل البرمجيّات الخبيثة إلى جهازه إلّا حين تبلغه برامج مُكافحة الفيروسات التي يُثبّتها على جهازه باكتشافها. تندرج تحت هذه البرمجيّات الخبيثة أنواعًا عديدة من البرامج التي تُستخدم للأغراض السالف ذكرها، ومن أهمّها ما يلي:[2]

-

الفيروسات

هي نوع من البرمجيّات الخبيثة التي تملك القدرة على نسخ نفسها بمُجرّد إصابتها لأحد الأجهزة، ونقل نُسخ منها إلى الأجهزة الأخرى التي تتّصل بهذا الجهاز بطريقة أو بأخرى، ويُمكنها بعد ذلك التحكّم في وظائف الجهاز وملفّاته وتطبيقاته أو حذف وسرقة البيانات أو تشفيرها لتعطيل الوصول إلى الخدمات أو لتنفيذ هجمات الفدية. لا تُصيب الفيروسات الحواسب والهواتف أبدًا من تلقاء نفسها، ولكن لا بُد من إجراء بشريّ يسمح بانتشارها، فعادةً ما تُصيب الأجهزة من خلال الضغط على الإعلانات المُخادعة، وروابط مواقع الويب المشبوهة، أو تحميل مُرفقات رسائل البريد الإلكترونيّ العشوائيّة. ويُعتبر فيروس زيوس الذي اكتُشف لأوّل مرّة في عام 2006 واحدًا من أشهر فيروسات الحواسب التي لا تزال مُستخدمة حتّى الآن لسرقة البيانات المصرفيّة للمُستخدمين، وخاصّة بعد أن قام منشئو فيروس زيوس في عام 2011 بنشر الشفرة المصريّة للبرنامج الخبيث، ممّا ساعد على تطوير جهات أخرى لإصدارات مُحدّثة منه تكون أكثر تهديدًا وأوسع انتشارًا من الفيروس الأصلي.

-

الديدان

يتسلّل هذا النوع من البرمجيّات الخبيثة إلى أجهزة الضحايا من خلال الثغرات الأمنيّة المختلفة، أو الروابط المشبوهة التي يتمّ فتحها، أو الملفّات غير موثوقة المصدر التي يقوم المُستخدم بتحميلها، وكثيرًا ما تُجيد إخفاء نفسها وسط ملفّات برنامج أو تطبيق يعمل بشكل شرعيّ، وبعد ذلك تقوم الديدان بنسخ نفسها تلقائيًّا دول تدخّل بشريّ، ثُم تبحث عن الأجهزة المُتّصلة بالجهاز المُصاب من خلال شبكة لكي تهاجمها بدورها. استفادت هذه النوعيّة من البرمجيّات الخبيثة من ثغرة إترنال بلو (EternalBlue) التي وُجدت في الإصدارات القديمة من بروتوكول Server Message Block في نظام التشغيل ويندوز، ويُعدّ برنامج ووناكراي (WannaCry) أحد أشهر الديدان الحاسوبيّة الذي انتشر في عام ظهوره الأوّل فقط في نحو 150 دولة، وفي العام التالي أصاب ما يقرب من 5 ملايين جهاز حول العالم.

-

أحصنة طروادة

يعتمد برنامج حصان طروادة على وسائل الهندسة الاجتماعيّة لكي يستطيع التسلّل إلى أجهزة ضحاياه حيث يتنكّر في صورة ملفّ لبرنامج يبدو شرعيّ، وبمُجرّد وصوله إلى الجهاز المُستهدف يُتيح للمهاجمين إمكانية الوصول إلى الجهاز والتحكّم فيه عن بُعد لتنفيذ العديد من الإجراءات مثل تسجيل ما يُكتب باستخدام لوحة المفاتيح، وسرقة البيانات، وتثبيت الفيروسات أو برامج الفدية أو إنشاء شبكات البوتات ونقلها إلى أجهزة أخرى. ومن أشهر أنواع أحصنة طروادة حصان طروادة المصرفي Emotet الذي اكتُشف لأوّل مرّة في عام 2014، وعلى الرغم من النجاح في التخلّص منه عالميًّا في عام 2021، فقد أعيد بناءه بعد ذلك ولا يزال يُستخدم كأحد البرامج التي تُساعد المُهاجمين في سرقة البيانات المصرفيّة للضحايا.

-

برامج الفدية

يقوم هذا النوع من البرمجيّات الخبيثة بمُجرّد انسلاله إلى داخل الجهاز على تشفير بعض الملفّات بما في ذلك ملفّات نظام التشغيل ممّا يُفقد المُستخدم القدرة على تشغيل الجهاز والوصول إلى ملفّاته الهامّة لإجبار الضحيّة على دفع مبلغ من المال للمُهاجمين كفدية لكي يُرسلوا له مفتاح فكّ تشفير الملفّات ويستعيد الوصول إلى ملفّات النظام. تنقسم برامج الفدية إلى أربعة أنواع رئيسيّة، وهي:

- برامج الفدية للجهاز (Locker ransomware): تقوم بمنع المُستخدمين من تشغيل أجهزتهم بالكامل.

- برامج الفدية للملفّات (Crypto ransomware): تقوم بتشفير بعض أو كُلّ الملفّات الموجودة على الجهاز.

- برامج الابتزاز المزدوج: تقوم هذه النوعيّة من برامج الفدية بتشفير الملفّات بعد إرسال نُسخة منها للمُهاجم بحيث يُمكنه تلقّي الأموال من الضحيّة مُقابل فكّ التشفير، أو من جهة أخرى مُقابل بيع البيانات المسروقة لهم.

- برامج الخدمات: يُقدّم هذا النوع برامج الفدية كخدمة يُمكن للشركات والعُملاء المختلفين استئجارها مُقابل دفع نسبة من مبلغ كُلّ فدية يتلقّاها العميل لمطوّر برنامج الفدية.

كانت برامج مثل ريفيل REvil))، وووناكراي (WannaCry)، ودارك سايد DarkSide)) من أهمّ برامج الفدية المعروفة إلى جانب سُلالة البرامج التي استُخدمت في الهجوم الإلكترونيّ الذي تعرّضت له شركة كولونيال بايبلاين الأمريكيّة لأنابيب النفط في عام 2021.[3]

-

شبكة البوتات

غالبًا ما يُستخدم هذا النوع في هجمات الحرمان من الخدمات، فمُجرّد تسلّلها إلى جهاز ما تقوم البوتّات بنسخ نفسها آليًّا، والبدء في تنفيذ الأوامر التي يُحدّدها المُهاجم، مثل تسجيل كُلّ ما يتمّ كتابته باستخدام لوحة المفاتيح بما في ذلك كلمات المرور للتطبيقات والمواقع المُختلفة، وإرسال رسائل التصيّد الاحتياليّ إلى الآخرين. شنّت شبكات بوتات هجمات حرمان من الخدمات واسعة النطاق، مثل برنامج ميراي الذي شنّ في عام 2016 هجومًا واسع النطاق استهدف فيه إنترنت الأشياء، كما استهدف خلال جائحة كوفيد-19 شبكات الشركات التي استخدمها الموظّفون للعمل من المنزل أثناء فترات الغلق التام والعزل المنزليّ.

-

أدوات التأصيل الخفيّة

ظهرت أولى برامج أدوات التأصيل الخفيّة في عام 1999 تحت اسم برنامج NTRootkit، وهي مجموعة من الأدوات التي تتسلّل إلى الأجهزة من خلال رسائل البريد الإلكترونيّ المُخادعة، وتحميل الملفّات المشبوهة، وبمُجرّد دخولها إلى الجهاز تبدأ في تعطيل عمل برامج مُكافحة الفيروسات، ويكون الهدف الأساسيّ من هذا النوع هو تسهيل انتشار أنواع أخرى من البرمجيّات الخبيثة بين الأجهزة مثل برامج الفدية والفيروسات وبرامج تسجيل لوحة المفاتيح. كانت مجموعة أدوات Hacker Defender التي ظهرت في عام 2003 أحد أكثر مجموعات أدوات التأصيل الخفيّة انتشارًا خلال العقد الأوّل القرن الحادي والعشرين.

-

برامج التجسّس

يهدف هذا النوع إلى سرقة بيانات المُستخدم وبيعها للمُعلنين والجهات الخارجيّة الأخرى، وتُعدّ برامج التجسّس المُصمّمة لكي تُصيب الهواتف خطيرة بشكل خاص، لما تمتلك من صلاحيّات الوصول إلى تتبّع بيانات الموقع الجغرافيّ، وتشغيل كاميرا الهاتف، والميكروفون. تُصيب برامج التجسّس الأجهزة المُختلفة من خلال الضغط على مُرفقات الرسائل النصّية ورسائل البريد الإلكترونيّ العشوائيّة، وروابط صفحات الويب المشبوهة، وتحميل البرامج والتطبيقات والألعاب غير موثوقة المصدر.

يُعتبر برنامج بيجاسوس (Pegasus) مثلًا على نوعيّة البرمجيّات الخبيثة المُصمّمة للتجسّس، وهو برنامج تجسّس كان يستهدف أجهزة شركة أبل إلى جانب الهواتف التي تعمل بنظام التشغيل أندرويد. اكتُشف البرنامج لأوّل مرّة في عام 2016، وارتبط بشركة إن إس أو جروب الإسرائيليّة للتكنولوجيا ((NSO Group التي قاضتها شركة أبل الأمريكيّة للإلكترونيّات والبرمجيّات في نوفمبر من عام 2021 بسبب مُهاجمتها لعُملاء الشركة ومُستخدمي مُنتجاتها. ارتبط برنامج التجسّس بيجاسوس أيضًا بحادث اغتيال الصحفيّ السعوديّ جمال خاشقجي في عام 2018.

المصادر غير الموثوقة لتثبيت وتفعيل البرامج كمصدر للبرمجيّات الخبيثة

يستغلّ المُهاجمون كما في حالة برنامج NullMixer بحث العديد من المُستخدمين عن مفاتيح تثبيت وتفعيل البرامج والتطبيقات المُختلفة بشكلٍ شرعيّ في توجيههم لتنزيل ملفّ ZIP على أجهزتهم والذي هو امتداد لملفّ آخر، ويعمل هذا الملفّ بعد ذلك على تشغيل برنامج NullMixer. يبدأ الملفّ في إصابة الجهاز وأداء عمله عندما يقوم المُستخدم باستخلاص ملف win-setup-i864.exe من الأرشيف ويشرُع في تشغيله، بعدها سيفتح هذا الملفّ ملفّ تنفيذيّ آخر يستدعي العديد من البرمجيّات الخبيثة الأخرى ويعمل على تثبيتها بينما تحاول بعض البرمجيّات الخبيثة تعطيل نظام حماية ويندوز ميكروسوفت (Microsoft Windows Defender) في الوقت الفعليّ.

تُتيح البرمجيّات الخبيثة التي تمكّن الملفّ من تثبيتها على الجهاز وصول المُهاجمين إلى الجهاز واتّخاذ الكثير من الإجراءات حياله بدءًا من تسجيل ما يُكتب على لوحة المفاتيح، والتجسّس على الرسائل والبريد الإلكترونيّ، وسرقة البيانات المُختلفة مثل كلمات المرور للتطبيقات وتفاصيل المُعاملات المصرفيّة والبطاقات الائتمانيّة وحسابات العُملات المُشفّرة، والمعلومات الشخصيّة مثل الموقع الجغرافيّ والعُنوان المُسجّل في منصّات التسوّق الإلكترونيّ مثل أمازون وغيرها، وبهذا تكون بيانات المُستخدم بالكامل قد وقعت في أيدي المُهاجمين. سوف يجد المُستخدم نفسه في النهاية مُضطرًّا لإعادة تثبيت نظام ويندوز جديد للجهاز للتخلّص من البرمجيّات الخبيثة.

استغلّ المُهاجمون الإلكترونيّون كذلك أدوات تحسين محرّكات البحث (SEO) المهنيّة لجعل مواقعهم تظهر في مرتبة مُتقدّمة في نتائج محرّكات البحث بحيث يُمكن للضحايا العثور عليها بسهولة عند البحث عن أدوات توليد مفاتيح تفعيل البرامج والتطبيقات عبر شبكة الإنترنت، ممّا سمح لهم باستهداف أكبر عدد ممكن من المستخدمين.

طُرق الحدّ من تسلّل البرمجيّات الخبيثة إلى الأجهزة

تجنّب تثبيت نُسخًا مُقرصنة من البرامج والتطبيقات والألعاب، وحاول الحصول عليها من مصادر موثوقة كالأقراص المُدمجة الأصليّة والمواقع الإلكترونيّة الرسميّة للشركات التي تُتيح هذه البرامج. يُعدّ النسخ الاحتياطيّ للبيانات أيضًا أحد أهمّ الاستراتيجيّات التي يُمكن استخدامها في مقاومة بعض أنواع البرمجيّات الخبيثة مثل برامج الفدية، حيث تُمكّن النُسخ الاحتياطيّة الضحايا من استعادة الوصول إلى ملفّاتهم، ومن المُفيد أيضًا للشركات والمؤسّسات الكُبرى استخدام أنظمة حماية ذات تقنيات مُتقدّمة، واستخدام برامج قويّة لمُكافحة البرمجيّات الخبيثة للمُستخدمين العاديّين، إلى جانب توخّي الحذر في التعامل مع الرسائل النصّية ورسائل البريد الإلكترونيّ العشوائيّة، وتجنّب الضغط على المُرفقات أو روابط مواقع الويب غير الموثوقة. تجنّب أيضًا توصيل جهازك بأجهزة خارجيّة مثل الأقراص الصلبة أو بطاقات الSD، أو شبكات الإنترنت المحليّة اللاسلكيّة العامّة (شباكات الواي فاي –Wi Fi) قبل فحصها باستخدام برامج مكافحة الفيروسات والتأكّد من كونها آمنة.

| الدور | الاسم |

|---|---|

| إعداد | يارا فاروق |

| مراجعة علميَّة | محمد رضا |

| تحرير | محمد رضا |